Atlassian Standardberechtigungen: Wie schütze ich meine sensitiven Daten?

Mit diesem Blogpost möchte ich auf die Haltung von Atlassian bezüglich Verfügbarkeit von Informationen hinweisen. Atlassian ist der Meinung, dass Informationen für alle Nutzenden eines Produkts verfügbar sein sollen. Diese Herangehensweise unterstütze ich grundsätzlich. Dennoch kann es sein, dass gewisse Projekte oder Bereiche (z.B. HR Themen) sensitive Informationen enthalten und somit nicht für alle Nutzenden einsehbar sein sollten. Vor allem bei Neulingen in der Atlassian-Welt beobachte ich manchmal, dass die allgemeinen Konzepte (noch) nicht bekannt sind und Berechtigungen unbewusst zu offen vergeben werden.

Nachfolgend sind 3 Stolpersteine aufgelistet und beschrieben, wie man sie am besten umgehen kann.

Genehmigte Domains in der Atlassian Cloud

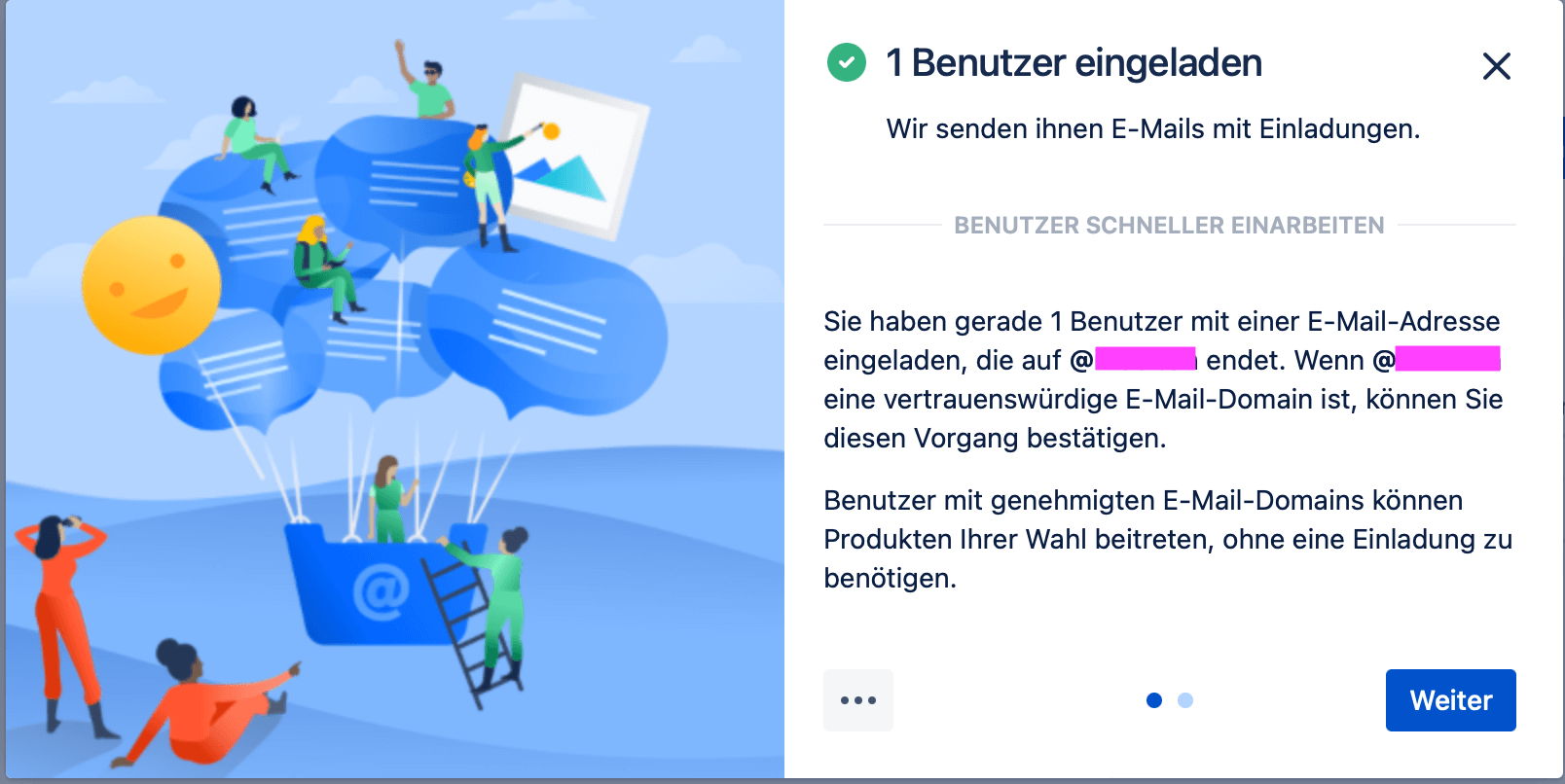

Wenn im Adminbereich eine neue Person hinzugefügt wird, können wir gleich die ganze Domain genehmigen. Beim Hinzufügen einer neuen Person werden uns folgende Pop-Ups angezeigt:

Wenn wir beim zweiten Schritt auf "Genehmigen" klicken, bedeutet das, dass in Zukunft alle Accounts mit E-Mail-Adresse dieser Domain auf die Atlassian Site zugreifen können, ohne dass sie zusätzlich hinzugefügt werden müssen.

Das kann sehr praktisch sein, wenn es sich bei der Domain um eine kleine Firma handelt und tatsächlich alle in der Atlassian Cloud arbeiten sollen. So müssen wir die Mitarbeitenden nicht einzeln erfassen, sondern können es über die Domain regeln.

Aber auch bei kleinen Firmen können wir durch diese Gesamtgenehmigung unter Umständen rasch an die Grenze der verfügbaren Lizenzen kommen.

Ein anderes, wohl grösseres Problem ist, dass sich auf der Site auch Informationen befinden können, die nicht für das ganze Unternehmen, sondern nur für ein Team sichtbar sein dürfen. Und hierfür möchten wir eigentlich sicherstellen, dass nur Personen Zugriff haben, die wir auch tatsächlich hinzugefügt haben.

Meine Tipps

Tipp 1: Pop-Ups lesen

Ich weiss, Atlassian zeigt viele Pop-Ups und manchmal klickt man vor lauter Warnungen und Infos einfach auf den grössten, farbigen Button (ist ja nicht nur in Atlassian Produkten so). Ich empfehle aber allen, die Pop-Ups durchzulesen. Das insbesondere im Admin Bereich von Atlassian - da sollte nur genehmigt werden, was auch tatsächlich gewünscht ist.

Wenn es für Tipp 1 zu spät ist, oder er zu mühsam zum Umsetzen ist, kann man mit Tipp 2 und 3 nachträglich alles richten.

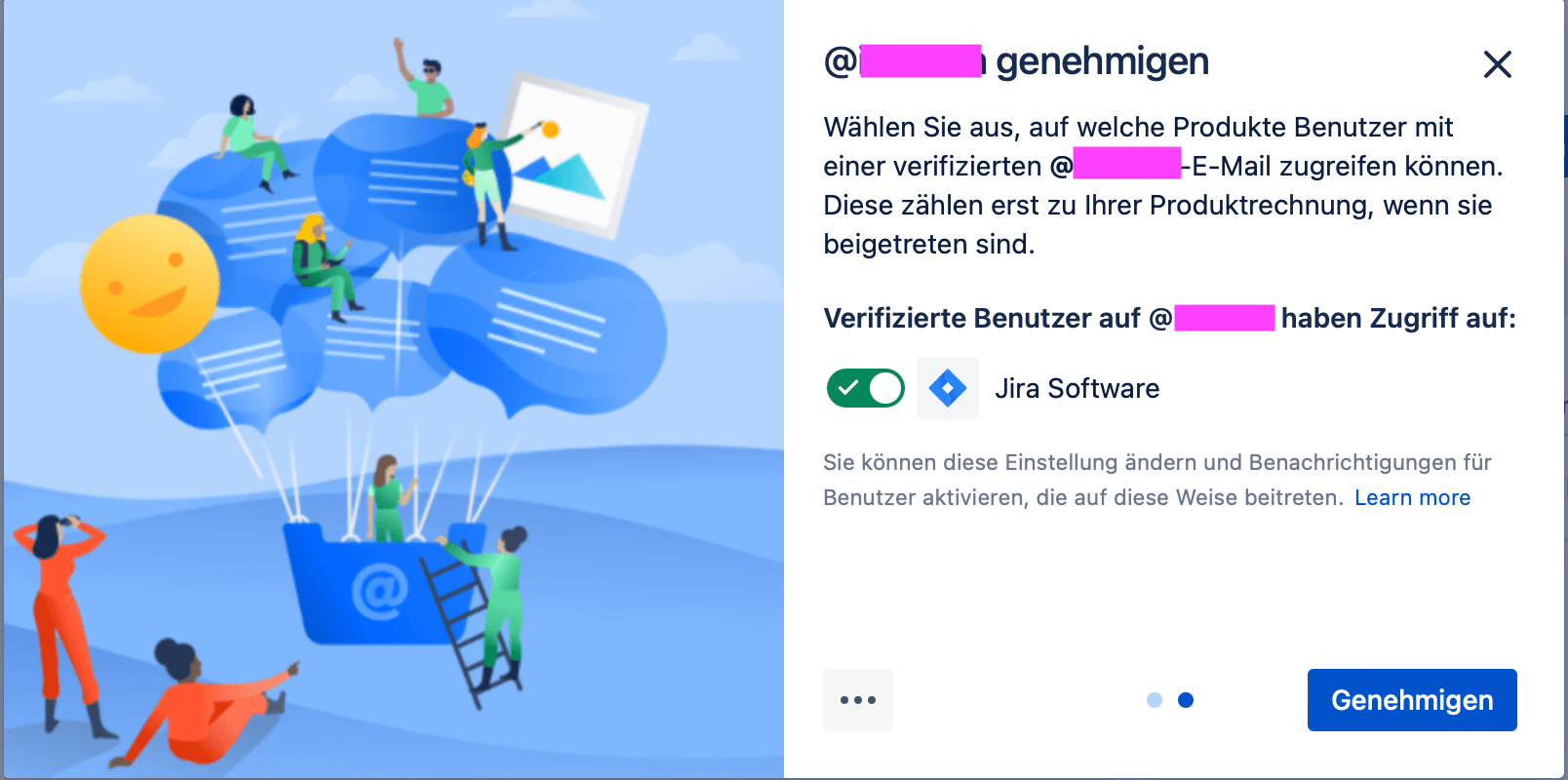

Tipp 2: Genehmigte Domains kontrollieren

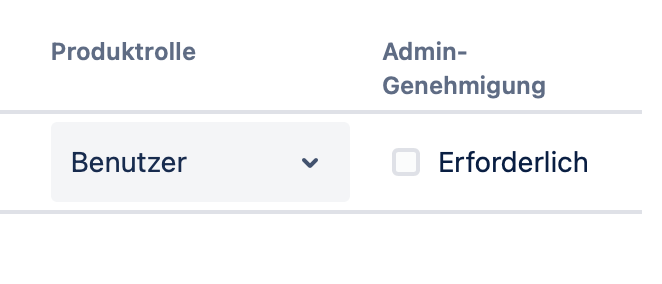

Die genehmigten Domains finden wir im Admin Bereich unter Produkte > Benutzereinstellungen. Alle aufgelisteten Domains können regelmässig auf Fehler geprüft werden. Also kurz auf "Bearbeiten" klicken und prüfen, ob die Einstellungen stimmen. Wollen wir wirklich allen Accounts einer Domain Zugriff geben, wenn die Admin-Genehmigung nicht aktiviert ist?

Tipp 3: Auf Benachrichtigungen reagieren

Standardmässig wird von Atlassian immerhin eine Mail an die Organisation-Admins versendet, wenn jemand Zugriff erhält, oder besser gesagt sich Zugriff nimmt. Wenn wir also eine Benachrichtigung erhalten, dass eine Person Zugriff hat, welche wir nicht berechtigt haben, sollten wir sofort darauf reagieren. Das heisst, wir prüfen die genehmigten Domains (siehe Tipp 2), bearbeiten die falsch konfigurierte Person und entfernen diese.

Standardberechtigungen in Jira

Grundsätzlich ist wichtig zu wissen, dass Atlassian standardmässig allen lizenzierten Personen Zugriff auf alle Inhalte gibt. Wenn dies nicht gewünscht ist, muss man handeln.

Das Default Permission Scheme ist so konfiguriert, dass viele Rechte an alle angemeldeten User vergeben werden. Somit können alle angemeldeten Personen in allen Projekten auch Vorgänge erstellen und sie sehen standardmässig auch alle Vorgänge in allen Projekten. Dies kann unter Umständen nicht erwünscht sein. Falls also für einzelne Projekte, die schützenswerte Daten beinhalten, eingeschränkte Berechtigungen gewünscht sind, muss ein neues Berechtigungsschema erstellt werden. Ich empfehle, alle die unterschiedlichen Rechte im Schema durchzugehen und zu überlegen, wer diese Rechte haben soll. Am besten teilt man die Rechte den Projektrollen zu, so dass ein Schema von unterschiedlichen Projekten wiederverwendet werden kann und trotzdem unterschiedliche Personen berechtigt werden. Weiterführende Informationen zum Thema Projektberechtigungen gibt es in diesem Blogpost.

Hier die Auflistung und Erklärung der verfügbaren Berechtigungen von Atlassian. Die Auflistung ist für Company Managed Projekte in der Cloud, gilt aber genau so für die Data Center/Server Produkte.

Die wichtigste Berechtigung ist für mich die "Projekte durchsuchen" (Browse Project), da hiermit geregelt wird, wer in einem Projekt Vorgänge sehen kann und wer nicht. Die anderen Berechtigungen sind dann auch oft davon abhängig und es ist nicht so schlimm, wenn die falschen Nutzenden vergeben. Denn wenn ich einen Vorgang nicht sehe, kann ich ihn auch nicht bearbeiten.

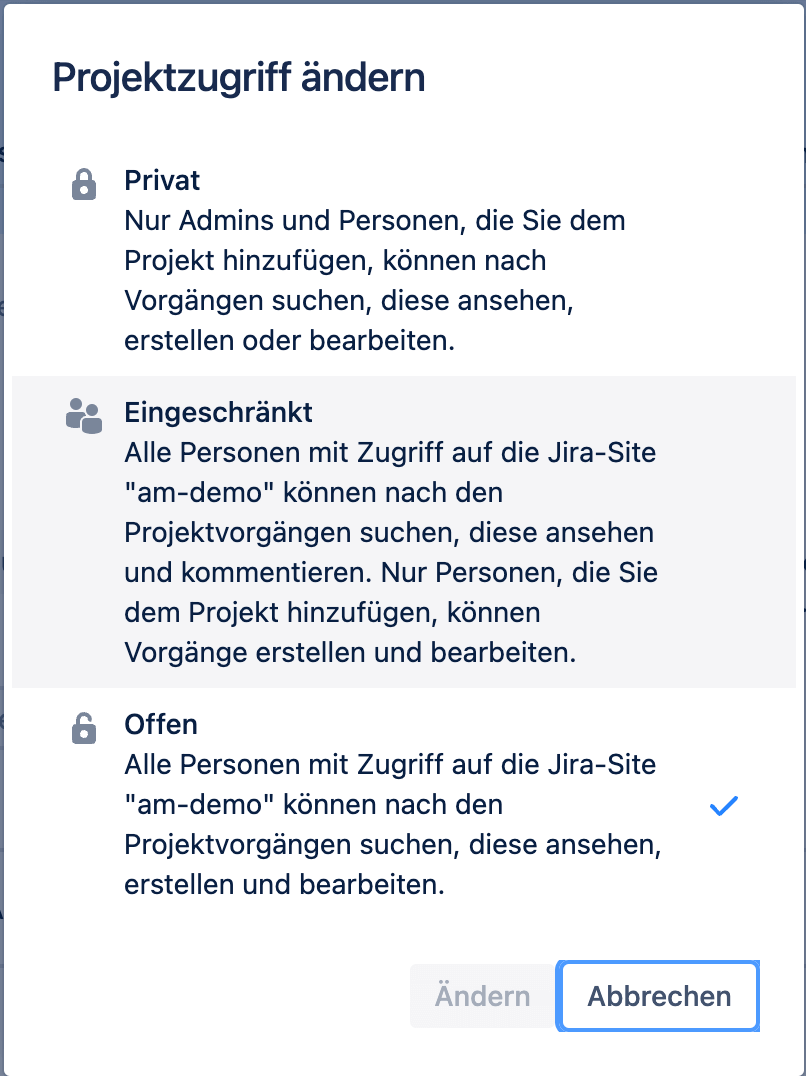

Speziell in der Cloud: Team Managed Projects

In der Cloud gibt es zusätzlich zu den Company Managed auch die Team Managed Projekte. Damit wird den Teams die Möglichkeit gegeben, ihre Projekte eigenständig zu verwalten, ohne dass sie die allgemeine Jira Konfiguration anfassen müssen.

Aber auch bei diesen Projekten werden standardmässig alle Personen einer Jira Site berechtigt und sehen alle Vorgänge. Wenn dies nicht gewünscht ist, muss in den Projekteinstellungen der Zugriff angepasst werden. Standardmässig wird der Projektzugriff auf "Offen" gesetzt, wenn nicht alle lizenzierten Personen die Vorgänge im Projekt sehen sollen, müssen die berechtigten Personen alle im Projekt aufgenommen und der Projektzugriff auf "Privat" geändert werden.

Default Permission Settings in Confluence

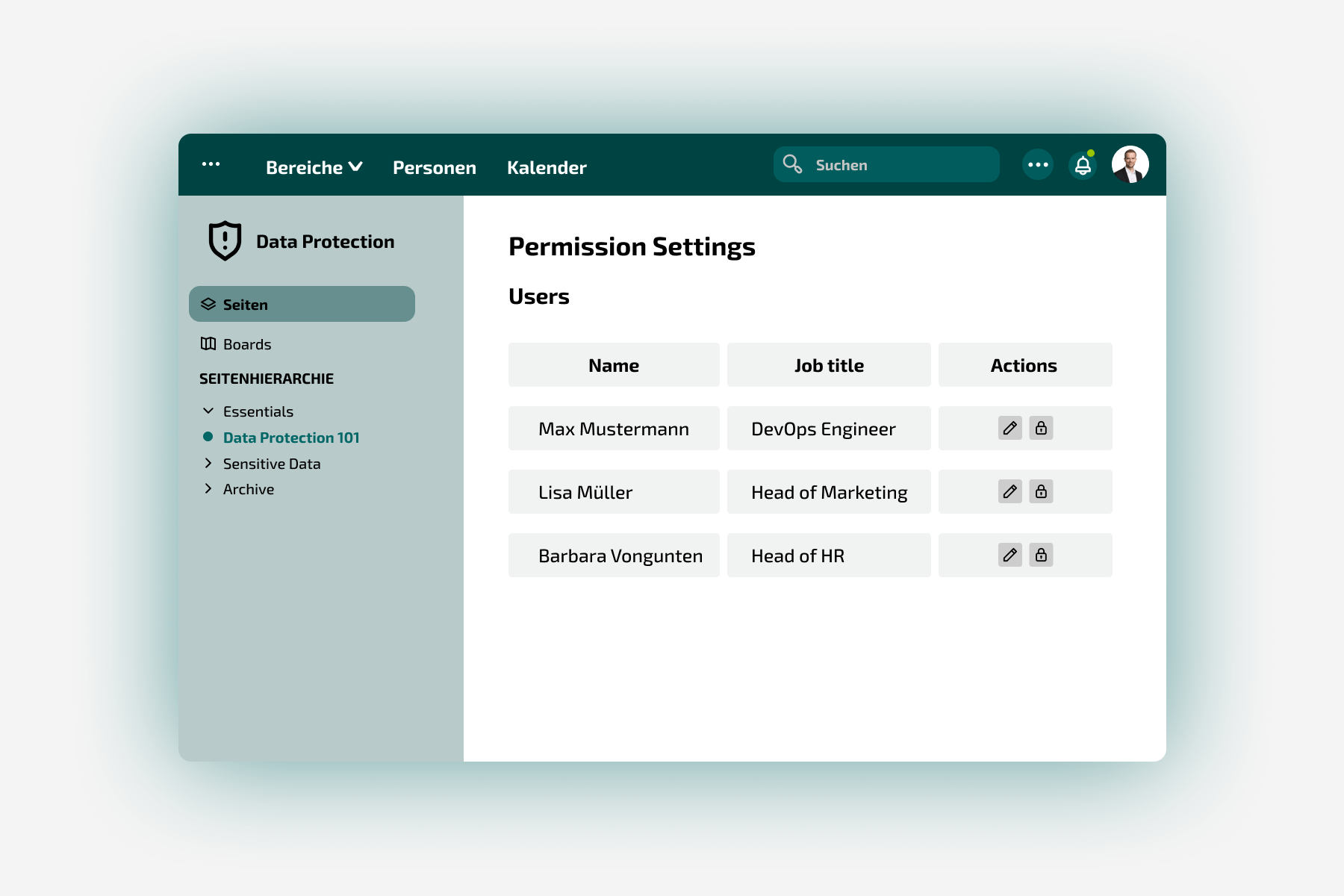

In Confluence wird im Admin Bereich unter "Bereichsberechtigungen" definiert, welche Gruppen standardmässig in einem neuen Bereich berechtigt werden sollen. Standardmässig ist dort durch Atlassian die confluence-users Gruppe hinterlegt, welche auch für die Lizenzvergabe an Nutzende verantwortlich ist und somit dem oben genannten "alle angemeldeten Users" entspricht.

Wenn ein Bereich bereits erstellt ist, und auch sensitive Daten darin gepflegt werden sollen, können die Berechtigungen jederzeit in den Bereichseinstellungen unter Berechtigungen angepasst werden. Gruppen oder auch einzelne Personen können entfernt, respektive hinzugefügt werden.

Falls regelmässig neue Bereiche erstellt werden, welche nicht für alle Personen zugänglich sein sollen, lohnt es sich, diese Standardeinstellung anzupassen und beispielsweise keine, oder nur die confluence-administrators Gruppe zu hinterlegen.

Zum Schluss noch ein wichtiges Detail zur confluence-administrators Gruppe: alle Personen in dieser Gruppe erhalten automatisch die Leserechte auf alle Inhalte, egal ob sie berechtigt sind oder nicht. Falls sich in eurem Confluence sensitive Inhalte befinden, auf die auch die Admins keinen Zugriff haben sollten empfehle ich folgendes:

- Erstellt eine neue Gruppe (z.B. confluence-system-admins), die global gleich berechtig wird, wie die confluence-administrators Gruppe

- Nehmt alle Personen, die Confluence Admin Rechte haben sollen, in dieser neuen Gruppe auf

- Entfernt alle Personen aus der confluence-administrators Gruppe und stellt sicher, dass diese Gruppe leer bleibt

Ihr seid euch nicht sicher, wie Ihr das Gelesene optimal in eurer Organisation umsetzen sollt? Unsere Expert:innen helfen euch gerne. Wir analysieren mit euch zusammen eure Sicherheits- und Berechtigungseinstellungen und passen diese optimal an eure Organisation und Bedürfnisse an. Dabei werden eure sensiblen Informationen geschützt und sichergestellt, dass nur die gewünschten Personen Zugang zu euren Daten erhalten. Falls ihr Unterstützung benötigt oder etwaige Fragen oder Anregungen habt, schreibt uns gerne via Chat oder unter: info@linkyard.ch. Wir freuen uns über eine Kontaktaufnahme.

.png)